FutureNet

NXR,WXRシリーズ

IPsec編

2. Route Based IPsec設定

2-4. X.509(デジタル署名認証)方式での接続設定例

IKEフェーズ1で対向のNXRとの認証にX.509(デジタル署名認証)方式を利用することができます。認証で利用する証明書や鍵は、FutureNet RAシリーズや別途CA等で事前に用意しておく必要があります(NXR,WXRでは証明書の発行を行うことはできません)。また、X.509方式を利用する場合はIKEフェーズ1でメインモードを使用する必要があります。

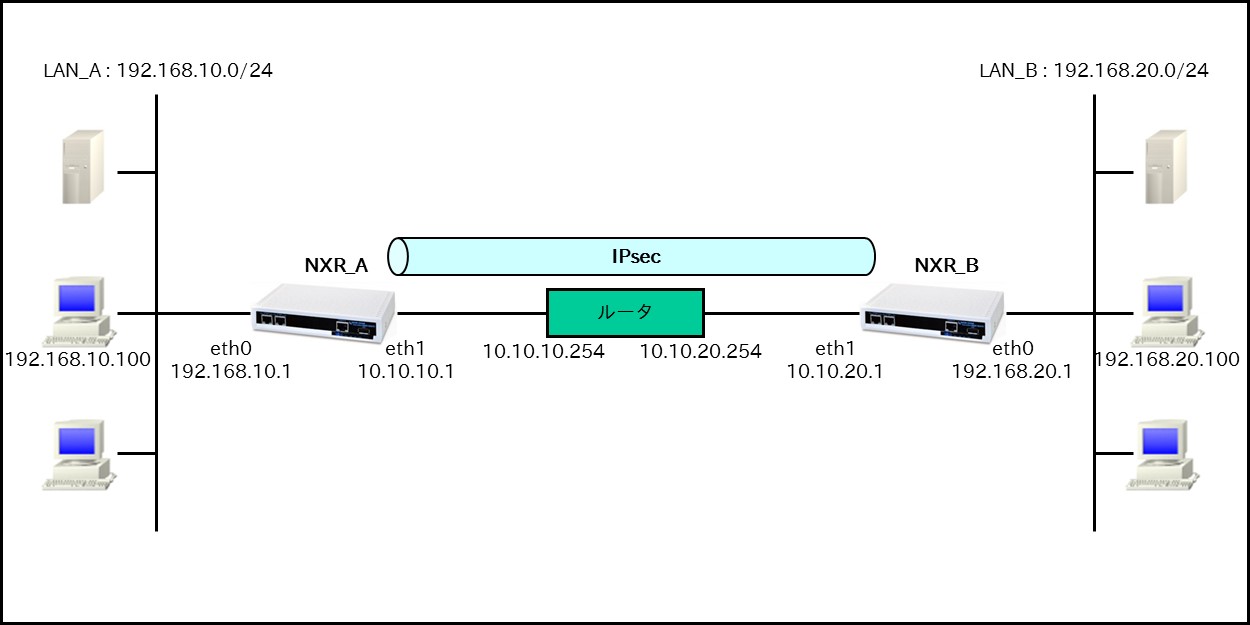

【 構成図 】

- X.509方式を利用する場合はフェーズ1でメインモードを選択する必要があります。

- 各種証明書はFTPおよびSSHによるインポートが可能です。この設定例では、FTPサーバ(192.168.10.10,192.168.20.10)からインポートします。

- この設定例では、各証明書の拡張子としてpemを使用します。

(☞) 各証明書はDERまたはPEMフォーマットでなくてはなりません。なお、どのフォーマットの証明書かどうかはファイルの拡張子で自動的に判断されます。よって、PEMの場合はpem,DERの場合はderまたcerの拡張子でなければなりません。なお、シングルDESで暗号化された鍵ファイルは使用することができません。

【 設定データ 】

〔NXR_Aの設定〕

| 設定項目 | 設定内容 | |||

|---|---|---|---|---|

| ホスト名 | NXR_A | |||

| LAN側インタフェース | ethernet0のIPアドレス | 192.168.10.1/24 | ||

| WAN側インタフェース | ethernet1のIPアドレス | 10.10.10.1/24 | ||

| IPsecローカルポリシー | 1 | |||

| スタティックルート | No.1 | 宛先IPアドレス | 192.168.20.0/24 | |

| ゲートウェイ(インタフェース) | tunnel1 | |||

| ディスタンス | 1 | |||

| No.2 | 宛先IPアドレス | 192.168.20.0/24 | ||

| ゲートウェイ(インタフェース) | null | |||

| ディスタンス | 254 | |||

| No.3 | 宛先IPアドレス | 0.0.0.0/0 | ||

| ゲートウェイ(IPアドレス) | 10.10.10.254 | |||

| IPsec | IPsecアクセスリスト | リスト名 | ipsec_acl | |

| 送信元IPアドレス | any | |||

| 宛先IPアドレス | any | |||

| X.509 | 有効 | |||

| CA証明書 | 定義名 | nxr | ||

| ファイル | nxrCA.pem | |||

| 失効リスト | 定義名 | nxr | ||

| ファイル | nxrCRL.pem | |||

| NXR_A用証明書 | 定義名 | nxra | ||

| ファイル | nxraCert.pem | |||

| NXR_A用秘密鍵 | 定義名 | nxra | ||

| ファイル | nxraKey.pem | |||

| NXR_A用秘密鍵パスワード | 定義名 | nxra | ||

| パスワード | nxrapass | |||

| IPsecローカルポリシー1 | address | ip | ||

| X.509証明書 | nxra | |||

| セルフID(DN) | /C=JP/CN=nxra/E= nxra@example.com |

|||

| IPsec ISAKMPポリシー1 | 名前 | NXR_B | ||

| 認証方式 | rsa-sig | |||

| 認証アルゴリズム | sha1 | |||

| 暗号化アルゴリズム | aes128 | |||

| DHグループ | 5 | |||

| ライフタイム | 10800秒 | |||

| ISAKMPモード | メインモード | |||

| リモートアドレス | 10.10.20.1 | |||

| リモートID(DN) | /C=JP/CN=nxrb/E= nxrb@example.com |

|||

| DPD | 再送間隔 | 30秒 | ||

| リトライ回数 | 3回 | |||

| 動作 | restart | |||

| ローカルポリシー | 1 | |||

| IPsecトンネルポリシー1 | 名前 | NXR_B | ||

| ネゴシエーションモード | オート | |||

| 認証アルゴリズム | sha1 | |||

| 暗号化アルゴリズム | aes128 | |||

| PFS | 有効(グループ5) | |||

| ライフタイム | 3600秒 | |||

| ISAKMPポリシー | 1 | |||

| IPsecアクセスリスト | ipsec_acl | |||

| トンネル1インタフェース | トンネルモード | IPsec(IPv4) | ||

| トンネルプロテクション | ipsec policy 1 | |||

| MSS自動調整 | オート | |||

| FastFowarding | 有効 | |||

〔NXR_Bの設定〕

| 設定項目 | 設定内容 | |||

|---|---|---|---|---|

| ホスト名 | NXR_B | |||

| LAN側インタフェース | ethernet0のIPアドレス | 192.168.20.1/24 | ||

| WAN側インタフェース | ethernet1のIPアドレス | 10.10.20.1/24 | ||

| IPsecローカルポリシー | 1 | |||

| スタティックルート | No.1 | 宛先IPアドレス | 192.168.10.0/24 | |

| ゲートウェイ(インタフェース) | tunnel1 | |||

| ディスタンス | 1 | |||

| No.2 | 宛先IPアドレス | 192.168.10.0/24 | ||

| ゲートウェイ(インタフェース) | null | |||

| ディスタンス | 254 | |||

| No.3 | 宛先IPアドレス | 0.0.0.0/0 | ||

| ゲートウェイ(IPアドレス) | 10.10.20.254 | |||

| IPsec | IPsecアクセスリスト | リスト名 | ipsec_acl | |

| 送信元IPアドレス | any | |||

| 宛先IPアドレス | any | |||

| X.509 | 有効 | |||

| CA証明書 | 定義名 | nxr | ||

| ファイル | nxrCA.pem | |||

| 失効リスト | 定義名 | nxr | ||

| ファイル | nxrCRL.pem | |||

| NXR_B用証明書 | 定義名 | nxrb | ||

| ファイル | nxrbCert.pem | |||

| NXR_B用秘密鍵 | 定義名 | nxrb | ||

| ファイル | nxrbKey.pem | |||

| NXR_B用秘密鍵パスワード | 定義名 | nxrb | ||

| ファイル | nxrbpass | |||

| IPsecローカルポリシー1 | address | ip | ||

| X.509証明書 | nxrb | |||

| セルフID(DN) | /C=JP/CN=nxrb/E= nxrb@example.com |

|||

| IPsec ISAKMPポリシー1 | 名前 | NXR_A | ||

| 認証方式 | rsa-sig | |||

| 認証アルゴリズム | sha1 | |||

| 暗号化アルゴリズム | aes128 | |||

| DHグループ | 5 | |||

| ライフタイム | 10800秒 | |||

| ISAKMPモード | メインモード | |||

| リモートアドレス | 10.10.10.1 | |||

| リモートID(DN) | /C=JP/CN=nxra/E= nxra@example.com |

|||

| DPD | 再送間隔 | 30秒 | ||

| リトライ回数 | 3回 | |||

| 動作 | restart | |||

| ローカルポリシー | 1 | |||

| IPsecトンネルポリシー1 | 名前 | NXR_A | ||

| ネゴシエーションモード | オート | |||

| 認証アルゴリズム | sha1 | |||

| 暗号化アルゴリズム | aes128 | |||

| PFS | 有効(グループ5) | |||

| ライフタイム | 3600秒 | |||

| ISAKMPポリシー | 1 | |||

| IPsecアクセスリスト | ipsec_acl | |||

| トンネル1インタフェース | トンネルモード | IPsec(IPv4) | ||

| トンネルプロテクション | ipsec policy 1 | |||

| MSS自動調整 | オート | |||

| FastFowarding | 有効 | |||

【 設定例 】

〔NXR_Aの設定〕

Enter configuration commands, one per line. End with CNTL/Z.

nxr120(config)#hostname NXR_A

NXR_A(config)#interface ethernet 0

NXR_A(config-if)#ip address 192.168.10.1/24

NXR_A(config-if)#exit

NXR_A(config)#ip route 192.168.20.0/24 tunnel 1 1

NXR_A(config)#ip route 192.168.20.0/24 null 254

NXR_A(config)#ip route 0.0.0.0/0 10.10.10.254

NXR_A(config)#ipsec access-list ipsec_acl ip any any

NXR_A(config)#ipsec x509 enable

NXR_A(config)#ipsec x509 ca-certificate nxr ftp://192.168.10.10/nxrCA.pem

NXR_A(config)#ipsec x509 crl nxr ftp://192.168.10.10/nxrCRL.pem

NXR_A(config)#ipsec x509 certificate nxra ftp://192.168.10.10/nxraCert.pem

NXR_A(config)#ipsec x509 private-key nxra key ftp://192.168.10.10/nxraKey.pem

NXR_A(config)#ipsec x509 private-key nxra password nxrapass

NXR_A(config)#ipsec local policy 1

NXR_A(config-ipsec-local)#address ip

NXR_A(config-ipsec-local)#x509 certificate nxra

NXR_A(config-ipsec-local)#self-identity dn /C=JP/CN=nxra/E=nxra@example.com

NXR_A(config-ipsec-local)#exit

NXR_A(config)#ipsec isakmp policy 1

NXR_A(config-ipsec-isakmp)#description NXR_B

NXR_A(config-ipsec-isakmp)#authentication rsa-sig

NXR_A(config-ipsec-isakmp)#hash sha1

NXR_A(config-ipsec-isakmp)#encryption aes128

NXR_A(config-ipsec-isakmp)#group 5

NXR_A(config-ipsec-isakmp)#lifetime 10800

NXR_A(config-ipsec-isakmp)#isakmp-mode main

NXR_A(config-ipsec-isakmp)#remote address ip 10.10.20.1

NXR_A(config-ipsec-isakmp)#remote identity dn /C=JP/CN=nxrb/E=nxrb@example.com

NXR_A(config-ipsec-isakmp)#keepalive 30 3 periodic restart

NXR_A(config-ipsec-isakmp)#local policy 1

NXR_A(config-ipsec-isakmp)#exit

NXR_A(config)#ipsec tunnel policy 1

NXR_A(config-ipsec-tunnel)#description NXR_B

NXR_A(config-ipsec-tunnel)#negotiation-mode auto

NXR_A(config-ipsec-tunnel)#set transform esp-aes128 esp-sha1-hmac

NXR_A(config-ipsec-tunnel)#set pfs group5

NXR_A(config-ipsec-tunnel)#set sa lifetime 3600

NXR_A(config-ipsec-tunnel)#set key-exchange isakmp 1

NXR_A(config-ipsec-tunnel)#match address ipsec_acl

NXR_A(config-ipsec-tunnel)#exit

NXR_A(config)#interface tunnel 1

NXR_A(config-tunnel)#tunnel mode ipsec ipv4

NXR_A(config-tunnel)#tunnel protection ipsec policy 1

NXR_A(config-tunnel)#ip tcp adjust-mss auto

NXR_A(config-tunnel)#exit

NXR_A(config)#interface ethernet 1

NXR_A(config-if)#ip address 10.10.10.1/24

NXR_A(config-if)#ipsec policy 1

NXR_A(config-if)#exit

NXR_A(config)#fast-forwarding enable

NXR_A(config)#exit

NXR_A#save config

〔NXR_Bの設定〕

Enter configuration commands, one per line. End with CNTL/Z.

nxr120(config)#hostname NXR_B

NXR_B(config)#interface ethernet 0

NXR_B(config-if)#ip address 192.168.20.1/24

NXR_B(config-if)#exit

NXR_B(config)#ip route 192.168.10.0/24 tunnel 1 1

NXR_B(config)#ip route 192.168.10.0/24 null 254

NXR_B(config)#ip route 0.0.0.0/0 10.10.20.254

NXR_B(config)#ipsec access-list ipsec_acl ip any any

NXR_B(config)#ipsec x509 enable

NXR_B(config)#ipsec x509 ca-certificate nxr ftp://192.168.20.10/nxrCA.pem

NXR_B(config)#ipsec x509 crl nxr ftp://192.168.20.10/nxrCRL.pem

NXR_B(config)#ipsec x509 certificate nxrb ftp://192.168.20.10/nxrbCert.pem

NXR_B(config)#ipsec x509 private-key nxrb key ftp://192.168.20.10/nxrbKey.pem

NXR_B(config)#ipsec x509 private-key nxrb password nxrbpass

NXR_B(config)#ipsec local policy 1

NXR_B(config-ipsec-local)#address ip

NXR_B(config-ipsec-local)#x509 certificate nxrb

NXR_B(config-ipsec-local)#self-identity dn /C=JP/CN=nxrb/E=nxrb@example.com

NXR_B(config-ipsec-local)#exit

NXR_B(config)#ipsec isakmp policy 1

NXR_B(config-ipsec-isakmp)#description NXR_A

NXR_B(config-ipsec-isakmp)#authentication rsa-sig

NXR_B(config-ipsec-isakmp)#hash sha1

NXR_B(config-ipsec-isakmp)#encryption aes128

NXR_B(config-ipsec-isakmp)#group 5

NXR_B(config-ipsec-isakmp)#lifetime 10800

NXR_B(config-ipsec-isakmp)#isakmp-mode main

NXR_B(config-ipsec-isakmp)#remote address ip 10.10.10.1

NXR_B(config-ipsec-isakmp)#remote identity dn /C=JP/CN=nxra/E=nxra@example.com

NXR_B(config-ipsec-isakmp)#keepalive 30 3 periodic restart

NXR_B(config-ipsec-isakmp)#local policy 1

NXR_B(config-ipsec-isakmp)#exit

NXR_B(config)#ipsec tunnel policy 1

NXR_B(config-ipsec-tunnel)#description NXR_A

NXR_B(config-ipsec-tunnel)#negotiation-mode auto

NXR_B(config-ipsec-tunnel)#set transform esp-aes128 esp-sha1-hmac

NXR_B(config-ipsec-tunnel)#set pfs group5

NXR_B(config-ipsec-tunnel)#set sa lifetime 3600

NXR_B(config-ipsec-tunnel)#set key-exchange isakmp 1

NXR_B(config-ipsec-tunnel)#match address ipsec_acl

NXR_B(config-ipsec-tunnel)#exit

NXR_B(config)#interface tunnel 1

NXR_B(config-tunnel)#tunnel mode ipsec ipv4

NXR_B(config-tunnel)#tunnel protection ipsec policy 1

NXR_B(config-tunnel)#ip tcp adjust-mss auto

NXR_B(config-tunnel)#exit

NXR_B(config)#interface ethernet 1

NXR_B(config-if)#ip address 10.10.20.1/24

NXR_B(config-if)#ipsec policy 1

NXR_B(config-if)#exit

NXR_B(config)#fast-forwarding enable

NXR_B(config)#exit

NXR_B#save config

【 設定例解説 】

〔NXR_Aの設定〕

1. <ホスト名の設定>

ホスト名を設定します。

2. <LAN側(ethernet0)インタフェース設定>

NXR_A(config-if)#ip address 192.168.10.1/24

ethernet0インタフェースのIPアドレスを設定します。

3. <スタティックルート設定>

LAN_B向けのルートを設定します。ゲートウェイインタフェースはtunnel 1を設定します。また、このルートのディスタンス値として1を設定します。

(☞) これはIPsecで使用するスタティックルートであり、ここで設定した宛先IPアドレスにマッチしたパケットがIPsecのカプセル化対象となります。なお、ゲートウェイアドレスはIPsecで使用するトンネルインタフェースを設定します。

LAN_B向けのルートを設定します。ただし、ゲートウェイインタフェースはnullを設定します。また、このルートのディスタンス値として254を設定します。

(☞) nullインタフェースを出力インタフェースとして設定した場合、パケットが出力されることはありません(ドロップされます)。よって、パケット出力を行う場合はnull インタフェースよりもディスタンス値の小さいルートを設定する必要があります。

デフォルトルートを設定します。

4. <IPsecアクセスリスト設定>

ipsec_aclという名前のIPsecアクセスリストを設定します。なお、送信元IPアドレス,宛先IPアドレスともにanyとします。

(☞) Route Based IPsecでESP化するか否かはIPsecアクセスリストではなく、トンネルインタフェースをゲートウェイとするルート設定の有無で決まります。よっ て、Policy Based IPsecではIPsecアクセスリストで設定したルールに基づきIPsecでESP化するかどうかが決定されましたが、Route Based IPsecではIPsecアクセスリストをIKEフェーズ2のIDとしてのみ使用します。

5. <X.509の有効化>

X.509機能を有効にします。

6. <CA証明書の設定>

FTPサーバ192.168.10.10にあるCA証明書ファイルnxrCA.pemをインポートします。

7. <CRLの設定>

FTPサーバ192.168.10.10にあるCRLファイルnxrCRL.pemをインポートします。

8. <NXR_A用公開鍵証明書の設定>

FTPサーバ192.168.10.10にあるNXR_A用公開鍵証明書ファイルnxraCert.pemをインポートします。

9. <NXR_A用秘密鍵の設定>

FTPサーバ192.168.10.10にあるNXR_A用秘密鍵ファイルnxraKey.pemをインポートします。

10. <NXR_A用秘密鍵パスフレーズの設定>

NXR_A用秘密鍵のパスフレーズであるnxrapassを設定します。

(☞) パスフレーズを暗号化する場合はhiddenオプションを設定します。

11. <IPsecローカルポリシー設定>

NXR_A(config-ipsec-local)#address ip

IPsecトンネルの送信元IPアドレスをip(IPv4)と設定します。

X.509で利用する証明書を指定します。この設定例では、8. <NXR_A用公開鍵証明書の設定>で設定したcertificate name nxraを設定します。

本装置のidentityを設定します。この設定例では、DN(Distinguished Name)方式で/C=JP/CN=nxra/E=nxra@example.comと設定します。

(☞) X.509では機器のidentityをDN方式で設定する必要があります。よって、設定前に証明書のDNまたはsubject等をご確認下さい。なお、X.509を利用する場合はidentity設定は必須になります。

12. <IPsec ISAKMPポリシー設定>

NXR_A(config-ipsec-isakmp)#description NXR_B

ISAKMPポリシーの説明としてNXR_Bを設定します。

認証方式としてX.509を利用する場合はrsa-sigを選択します。

NXR_A(config-ipsec-isakmp)#encryption aes128

NXR_A(config-ipsec-isakmp)#group 5

NXR_A(config-ipsec-isakmp)#lifetime 10800

NXR_A(config-ipsec-isakmp)#isakmp-mode main

認証アルゴリズムとしてsha1、暗号化アルゴリズムとしてaes128,Diffie-Hellman(DH)グループとしてgroup 5、ISAKMP SAのライフタイムとして10800秒、フェーズ1のネゴシエーションモードとしてメインモードを設定します。

リモートアドレスにNXR_BのWAN側IPアドレスを設定します。

対向のNXR_Bのidentityを設定します。この設定例では、/C=JP/CN=nxrb/E=nxrb@example.comを設定します。

(☞) 対向のNXR_Bのidentityに関してもDN方式で設定しますので、設定前に対向のNXR_B用証明書のDNまたはsubject等をご確認下さい。なお、X.509を利用する場合は、identity設定は必須になります。

NXR_A(config-ipsec-isakmp)#local policy 1

IKE KeepAlive(DPD)を監視間隔30秒,リトライ回数3回としkeepalive失敗時にSAを削除しIKEのネゴシエーションを開始するよう設定します。また、IPsecローカルポリシー1と関連づけを行います。

13. <IPsec トンネルポリシー設定>

NXR_A(config-ipsec-tunnel)#description NXR_B

NXR_A(config-ipsec-tunnel)#negotiation-mode auto

IPsecトンネルポリシーの説明としてNXR_B、ネゴシエーションモードとしてautoを設定します。

NXR_A(config-ipsec-tunnel)#set pfs group5

NXR_A(config-ipsec-tunnel)#set sa lifetime 3600

暗号化アルゴリズムとしてaes128、認証アルゴリズムとしてsha1、PFSを有効にし、かつDHグループとしてgroup5、IPsec SAのライフタイムとして3600秒を設定します。

NXR_A(config-ipsec-tunnel)#match address ipsec_acl

ISAKMPポリシー1と関連づけを行い、IPsecアクセスリストipsec_aclを設定します。

14. <トンネルインタフェース設定>

NXR_A(config-tunnel)#tunnel mode ipsec ipv4

NXR_A(config-tunnel)#tunnel protection ipsec policy 1

NXR_A(config-tunnel)#ip tcp adjust-mss auto

トンネル1インタフェースでトンネルモードをipsec ipv4、使用するトンネルポリシーとして1を設定します。また、TCPMSS値をオートに設定します。

15. <WAN側(ethernet1)インタフェース設定>

NXR_A(config-if)#ip address 10.10.10.1/24

ethernet1インタフェースのIPアドレスを設定します。

IPsecトンネルのエンドポイントとなるためIPsecローカルポリシー1を設定します。

16. <ファストフォワーディングの有効化>

ファストフォワーディングを有効にします。ファストフォワーディングを設定することによりパケット転送の高速化を行うことができます。

(☞) ファストフォワーディングの詳細および利用時の制約については、NXR,WXRシリーズのユーザーズガイド(CLI版)に記載されているファストフォワーディングの解説をご参照ください。

〔NXR_Bの設定〕

1. <ホスト名の設定>

ホスト名を設定します。

2. <LAN側(ethernet0)インタフェース設定>

NXR_B(config-if)#ip address 192.168.20.1/24

ethernet0インタフェースのIPアドレスを設定します。

3. <スタティックルート設定>

NXR_B(config)#ip route 192.168.10.0/24 null 254

LAN_A向けのルートを設定します。なお、IPsec SA確立時はトンネル1インタフェースを、未確立時はnullインタフェースのルートを利用するように設定します。

(☞) nullインタフェースを出力インタフェースとして設定した場合、パケットが出力されることはありません(ドロップされます)。

デフォルトルートを設定します。

4. <IPsecアクセスリスト設定>

ipsec_aclという名前のIPsecアクセスリストを設定します。なお、送信元IPアドレス,宛先IPアドレスともにanyとします。

5. <X.509の有効化および証明書等の設定>

NXR_B(config)#ipsec x509 ca-certificate nxr ftp://192.168.20.10/nxrCA.pem

NXR_B(config)#ipsec x509 crl nxr ftp://192.168.20.10/nxrCRL.pem

NXR_B(config)#ipsec x509 certificate nxrb ftp://192.168.20.10/nxrbCert.pem

NXR_B(config)#ipsec x509 private-key nxrb key ftp://192.168.20.10/nxrbKey.pem

NXR_B(config)#ipsec x509 private-key nxrb password nxrbpass

X.509機能を有効にし、各証明書や秘密鍵のインポートおよび秘密鍵に対するパスフレーズを設定します。

6. <IPsecローカルポリシー設定>

NXR_B(config-ipsec-local)#address ip

NXR_B(config-ipsec-local)#x509 certificate nxrb

IPsecトンネルの送信元IPアドレスをip(IPv4)と設定します。また、X.509で利用する証明書を指定します。この設定例では、5. <X.509の有効化および証明書等の設定>で設定したcertificate name nxrbを設定します。

本装置のidentityを設定します。この設定例では、/C=JP/CN=nxrb/E=nxrb@example.comを設定します。

7. <IPsec ISAKMPポリシー設定>

NXR_B(config-ipsec-isakmp)#description NXR_A

NXR_B(config-ipsec-isakmp)#authentication rsa-sig

ISAKMPポリシーの説明としてNXR_A、認証方式としてrsa-sigを設定します。

NXR_B(config-ipsec-isakmp)#encryption aes128

NXR_B(config-ipsec-isakmp)#group 5

NXR_B(config-ipsec-isakmp)#lifetime 10800

NXR_B(config-ipsec-isakmp)#isakmp-mode main

認証アルゴリズムとしてsha1、暗号化アルゴリズムとしてaes128、Diffie-Hellman(DH)グループとしてgroup 5、ISAKMP SAのライフタイムとして10800秒、フェーズ1のネゴシエーションモードとしてメインモードを設定します。

NXR_B(config-ipsec-isakmp)#remote identity dn /C=JP/CN=nxra/E=nxra@example.com

NXR_B(config-ipsec-isakmp)#keepalive 30 3 periodic restart

NXR_B(config-ipsec-isakmp)#local policy 1

リモートアドレスにNXR_AのWAN側IPアドレスを設定します。また、リモートIDをDN方式で/C=JP/CN=nxra/E=nxra@example.comとし、NXR_AのセルフIDと同じIDを設定します。そして、IKEKeepAlive(DPD)を監視間隔30秒,リトライ回数3回としkeepalive失敗時にSAを削除しIKEのネゴシエーションを開始するよう設定します。さらに、IPsecローカルポリシー1と関連づけを行います。

8. <IPsec トンネルポリシー設定>

NXR_B(config-ipsec-tunnel)#description NXR_A

NXR_B(config-ipsec-tunnel)#negotiation-mode auto

IPsecトンネルポリシーの説明としてNXR_A、ネゴシエーションモードとしてautoを設定します。

NXR_B(config-ipsec-tunnel)#set pfs group5

NXR_B(config-ipsec-tunnel)#set sa lifetime 3600

暗号化アルゴリズムとしてaes128、認証アルゴリズムとしてsha1、PFSを有効にし、かつDHグループとしてgroup5、IPsec SAのライフタイムとして3600秒を設定します。

NXR_B(config-ipsec-tunnel)#match address ipsec_acl

ISAKMPポリシー1と関連づけを行い、IPsecアクセスリストipsec_aclを設定します。

9. <トンネルインタフェース設定>

NXR_B(config-tunnel)#tunnel mode ipsec ipv4

NXR_B(config-tunnel)#tunnel protection ipsec policy 1

NXR_B(config-tunnel)#ip tcp adjust-mss auto

トンネル1インタフェースでトンネルモードをipsec ipv4、使用するトンネルポリシーとして1を設定します。また、TCPMSS値をオートに設定します。

10. <WAN側(ethernet1)インタフェース設定>

NXR_B(config-if)#ip address 10.10.20.1/24

NXR_B(config-if)#ipsec policy 1

ethernet1インタフェースのIPアドレスを設定します。

また、IPsecトンネルのエンドポイントとなるためIPsecローカルポリシー1を設定します。

11. <ファストフォワーディングの有効化>

ファストフォワーディングを有効にします。

【 端末の設定例 】

| LAN_Aの端末 | LAN_Bの端末 | |

| IPアドレス | 192.168.10.100 | 192.168.20.100 |

| サブネットマスク | 255.255.255.0 | |

| デフォルトゲートウェイ | 192.168.10.1 | 192.168.20.1 |